- 品牌

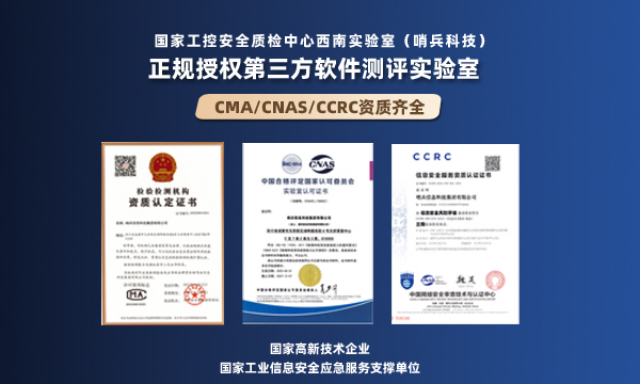

- 哨兵科技

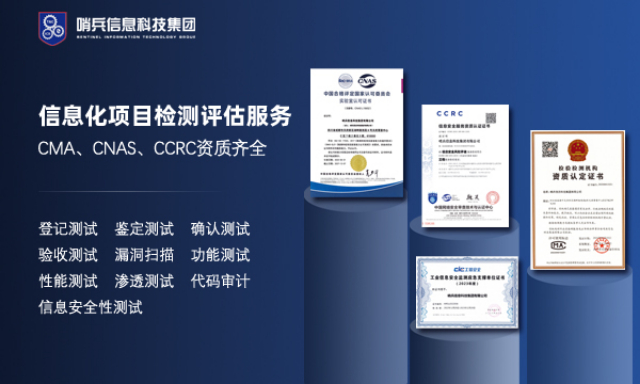

- 安全质量检测类型

- 代码审计

- 所在地

- 北京,深圳,成都,杭州,南京,天津,武汉,重庆,安徽,上海,广州,贵州,辽宁,江西,河北,宁夏,河南,青海,湖北,山东,山西,湖南,甘肃,广西,江苏,四川,陕西,吉林,内蒙古,浙江,云南,新疆,西藏,海南,福建,广东,黑龙江

- 检测类型

- 安全质量检测

动态代码审计则是在软件运行时进行,通过模拟各种攻击场景和用户操作,检测软件在实际运行过程中的安全性和性能表现,能够发现一些静态审计难以发现的问题。其中模糊测试是它的测试手段之一,通过向程序输入大量随机、异常或精心构造的数据,刺激代码,让那些隐藏极深、只有在特定输入下才会暴露的漏洞,如SQL注入、跨站脚本攻击漏洞等。入侵测试更是模拟黑帽攻击手法,从外部尝试突破系统防线,验证漏洞是否可被利用,像模拟黑帽子利用系统登录处的验证码绕过漏洞,尝试非法登录,以此检测系统安全性。代码量是影响代码审计费用的重要因素之一,审计的代码行数越多,所需评估的内容就越多,工作量也将增加。合肥代码审计检测公司哪家好

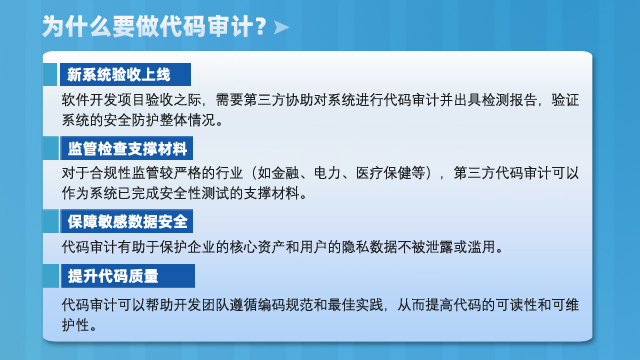

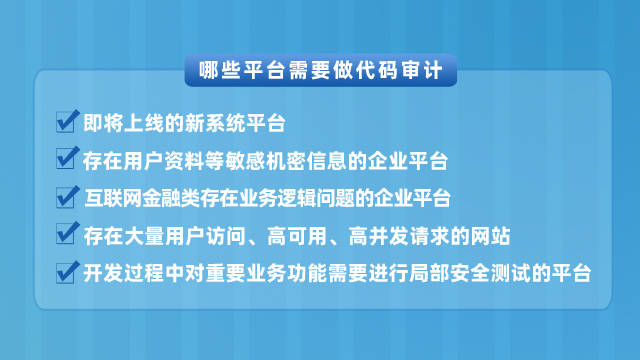

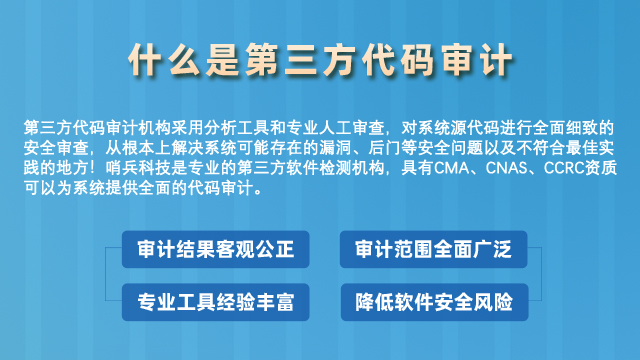

代码审计是一种以发现程序错误,安全漏洞和违反程序规范为目标的源代码分析。它是防御性编程范例的一个组成部分,它试图在软件发布之前减少错误。C+和C++源代码是最常见的审计代码,因为许多稿级语言具有较少的潜在易受攻击的功能,比如Python。99%的大型网站以及系统都被拖过库,泄漏了大量用户数据或系统暂时瘫痪。此前,某国机场遭受勒索软件袭击,航班信息只能手写。提前做好代码审计工作,比较大的好处就是将先于hei客发现系统的安全隐患,提前部署好安全防御措施,保证系统的每个环节在未知环境下都能经得起攻击挑战。乌鲁木齐第三方代码审计测试机构哪家好哨兵科技采用分析工具和专业人工审查,对系统源代码进行更大范围更加细致的安全审查。

漏洞扫描和代码审计都是安全测试的重要工具,但它们的目的和应用范围有很大的不同。漏洞扫描(网络脆弱性扫描),是指基于漏洞数据库,通过扫描等手段对指定的远程或者本地计算机系统的安全脆弱性进行检测,发现可利用漏洞的一种安全检测行为。可以快速识别出所有已知的漏洞,并提供建议和报告来帮助我们了解系统或网站存在的安全风险。然而,由于漏洞扫描工具都是基于预先定义的漏洞数据库进行扫描的,因此漏洞扫描并不能发现新的、未知的漏洞。代码审计的优点是可以发现更深入的漏洞,并且可以发现未知的漏洞。但是,代码审计需要专业的技能和深入的知识,需要足够的时间和精力。此外,代码审计只能覆盖源代码,因此不能发现一些存在于已编译的二进制文件中的漏洞。

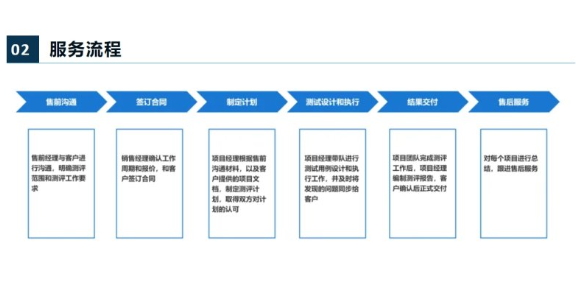

哨兵科技(西南实验室)代码审计的流程:1.明确审计目标和范围:在开始审计之前,首先要明确我们要检查什么。比如,目标是发现安全漏洞,范围可能是一个特定的应用程序或者代码库。2.制定审计计划:根据目标和范围,制定一个详细的计划。这个计划包括审计的方法、时间安排和资源分配。方法可以是手动审查,也可以使用自动化工具。3.实施审计:按照计划进行代码审计,并记录所有发现的问题。这可能包括对源代码的逐行审查、对函数和方法的分析,以及安全最佳实践的遵守情况。4.问题分析和报告:对发现的问题进行分析,确定问题的严重性和影响范围。然后编写报告,列出所有发现的问题和建议的修复措施。报告要清晰、简洁,并包含所有必要的信息和建议。5.问题修复和复查:根据报告中的建议,修复发现的问题并复查以确保问题已被正确修复。这可能包括重新运行自动化工具、手动审查等。6.总结和反馈:在完成代码审计后,总结整个过程并反馈给相关人员。这可能包括对发现的问题的总结、修复措施的总结、最佳实践的建议等。动态分析工具在应用程序运行时进行检查,能够识别运行时错误和安全漏洞。

第三方代码审计的计费通常基于几个关键因素:审计的代码量、代码的复杂度、专业技能要求、紧急程度、风险管理需求、以及服务的定制化程度。代码量是影响代码审计费用的重要因素之一,审计的代码行数越多,所需评估的内容就越多,工作量也将成倍增加。此外,代码的复杂性也非常关键。高度复杂的代码结构或者算法可能需要代码审计团队花费更多时间来理解、分析和验证。通常,代码审计团队会通过初步评估代码库的大小,来预估审计的时间和资源需求。对于复杂代码的评审,通常需要专业人员具备相应领域知识,以确保能够准确识别和理解潜在的安全风险。静态代码审计依靠人工审查与自动化工具,分析代码的语法结构、逻辑关系等发现潜在问题。武汉第三方代码审计安全评测服务哪家好

代码审计评估代码的规范性、可读性和可维护性,包括检查代码是否遵循良好的规范,是否存在冗余代码。合肥代码审计检测公司哪家好

在源代码审计过程中,我们经常会遇到以下几种常见的安全漏洞:1.SQL注入:攻击者通过在用户输入中注入恶意的SQL语句,实现对数据库的非法访问和操作。2.跨站脚本攻击(XSS):攻击者将恶意脚本注入到网页中,当其他用户访问该页面时,恶意脚本会在用户浏览器中执行,窃取用户信息或进行其他非法操作。3.文件包含漏洞:攻击者利用程序中的文件包含功能,访问服务器上的敏感文件或执行恶意代码。4.权限控制漏洞:程序中的权限控制不严格,导致攻击者可以越权访问或操作其他用户的资源。合肥代码审计检测公司哪家好

为保证代码安全性,哨兵科技的代码审计业务融合人工的专业审查与代码审计工具检测,以静态代码审计和动态代码审计两种方式进行深挖细究。针对项目源代码,从输入验证、API误用、安全特性、时间和状态、错误处理、代码质量、代码封装、环境和网页木马后门等九项检测项进行测试。我们采用静态代码扫描工具codepecker、fortify、bandit以及murphysec等,对代码进行静态扫描,人工对扫描结果进行追踪复现,排除误报项。同时对代码进行人工审计,通过模拟各种攻击场景和用户操作,依据代码审计checklist,对代码中的关键函数、入口点、爆发点进行审查追踪调用链,分析代码逻辑以及代码架构,找出工具漏扫...

- 源代码审计方式有哪些 2026-01-02

- 福州第三方代码审计评测服务 2026-01-02

- 郑州代码审计安全测试机构 2026-01-02

- 安全漏洞检测机构 2026-01-01

- 青岛代码审计安全评测服务哪家好 2025-12-31

- 郑州第三方代码审计安全测试哪家好 2025-12-31

- 成都软件代码审计 2025-12-30

- 软件代码审计公司 2025-12-30

- 天津第三方代码审计测试哪家好 2025-12-30

- 代码审计审查 2025-12-30

- 杭州代码审计评测公司 2025-12-29

- 源代码审计公司 2025-12-29

- 石家庄代码审计安全测试服务哪家好 2025-12-26

- 厦门源代码审计 2025-12-26

- 苏州第三方代码审计安全测试公司哪家好 2025-12-26

- 代码质量评估机构 2025-12-26

- 郑州代码审计安全测试机构 01-02

- 软件 测试报告 01-01

- 哪里有信息化项目性能测试 01-01

- 信息化项目安全评测价格 01-01

- 哪里有信息化项目性能测评 01-01

- 安全漏洞检测机构 01-01

- 第三方软件检测公司哪家好 01-01

- 青岛代码审计安全评测服务哪家好 12-31

- 第三方信息化项目性能评测 12-31

- 成都信息系统性能测试 12-31