- 品牌

- 哨兵科技

- 安全质量检测类型

- 代码审计

- 所在地

- 北京,深圳,成都,杭州,南京,天津,武汉,重庆,安徽,上海,广州,贵州,辽宁,江西,河北,宁夏,河南,青海,湖北,山东,山西,湖南,甘肃,广西,江苏,四川,陕西,吉林,内蒙古,浙江,云南,新疆,西藏,海南,福建,广东,黑龙江

- 检测类型

- 安全质量检测

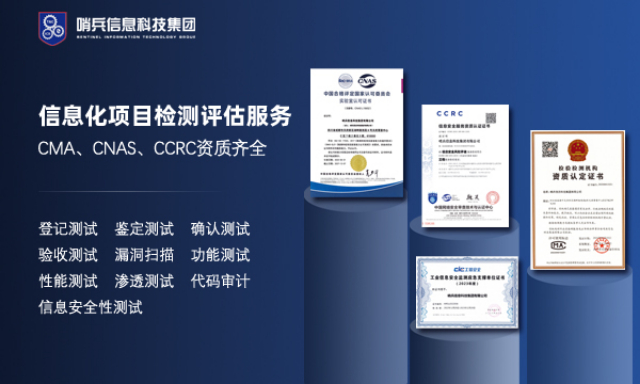

代码审计报告概述了代码审计的整体过程、发现的安全问题以及建议的修复方案。国家工控安全质检中心西南实验室(哨兵科技)代码审计的服务内容:1、代码质量评估:通过对代码进行分析和评估,检查代码是否符合编码规范和最佳实践,以发现潜在的安全隐患。2、漏洞发现:主要针对常见的安全漏洞类型进行检测,如跨站脚本攻击、SQL注入、远程代码执行等,通过检测代码中的漏洞,帮助客户修复潜在的安全风险。3、权限和访问控制:检查代码中的权限控制机制和访问控制策略是否合理,是否存在未经授权的访问漏洞。4、加密和数据保护:检查代码中的加密算法和数据保护机制,确保敏感信息的安全性。为应付安全检查而进行的单次代码审计工作,后续不再进行安全检测工作。天津第三方代码审计测试哪家好

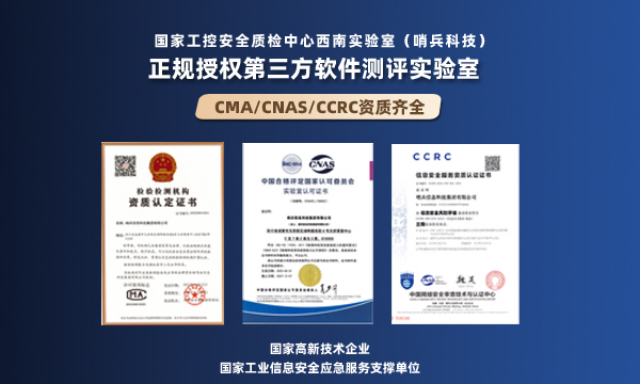

在数字化浪潮的推动下,软件的安全性问题日益突显。身为第三方软件测试服务机构,哨兵科技持有CMA、CNAS等资质认证,聚焦于为客户提供深度的代码审计与检测服务,保障软件的安全性和可靠性。代码审计,简单来说,就是对软件的代码进行系统性检查和分析,找出潜在的安全漏洞、性能问题以及其他各类缺陷。它通过对软件代码的深入审查,帮助开发团队了解代码的安全状况,从而采取相应的措施进行修复和改进,为软件的质量和安全性保驾护航。拉萨第三方代码审计评测费用SQL注入是指攻击者可以将恶意SQL代码注入到数据库查询中,从而获取、修改或删除数据库中的数据。

国家工业控制系统与产品安全质量监督检验中心西南实验室(哨兵科技)以工业信息安全服务为己任,立足西南,面向全国。在国家工业信息安全发展研究中心的领导和赋能下,拥有一支专业的技术人员团队,同时在规范化的业务检测流程中,具备Lodarunner、BurpSuite、Nmap、AIScanner等多款检测服务工具,能够切实为您的软件安全保驾护航。业务能力涵盖信息化软硬件产品测试、信息安全风险评估、工业互联网仿真测试、工业信息安全实训演练等服务,目前已服务各类企业1000余家。

在审计源代码时,还可以采用正向追踪数据流和逆向溯源数据流两种方法。

正向追踪数据流是指跟踪用户输入参数,来到代码逻辑,然后审计代码逻辑缺陷并尝试构造payload;

逆向溯源数据流是指从字符串搜索指定操作函数开始,跟踪函数可控参数,审计代码逻辑缺陷并尝试构造payload。

哨兵科技服务优势:资质齐全,专业第三方软件测评机构持有CMA/CNAS/CCRC多项资质高效便捷,可以线上和到场测试一般7个工作日内出具报告收费合理,收费透明合理,性价比高,出具国家和行业认可的报告口碑良好,为1000+企业提供软件测试服务,在行业内获得大量好评专业服务,专业的软件产品测试团队,工程师一对一服务 代码审计评估代码的规范性、可读性和可维护性,包括检查代码是否遵循良好的规范,是否存在冗余代码。

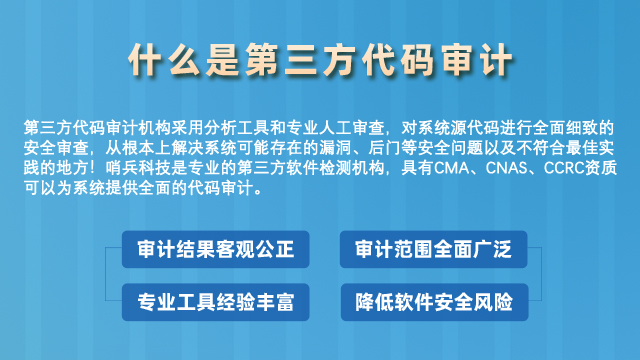

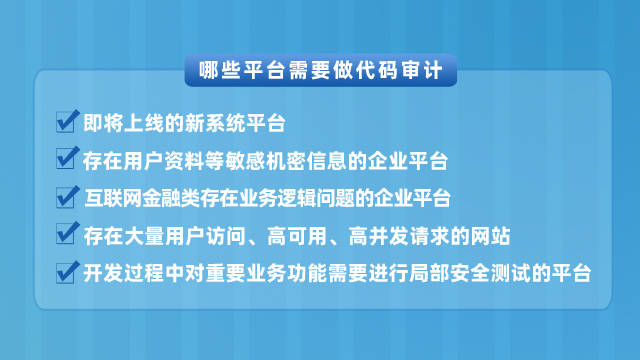

第三方代码审计采用自动化工具和专业人工审查,对系统源代码进行细致的安全审查,从根本上解决系统可能存在的漏洞、后门等安全问题以及不符合最佳实践的地方!审计结果客观公正,具有专业工具,测试经验丰富,可以降低软件安全风险。哪些平台需要做代码审计?

●即将上线的新系统平台

●存在用户资料等敏感机密信息的企业平台

●开发过程中对重要业务功能需要进行局部安全测试的平台

●存在大量用户访问、高可用、高并发请求的网站

●互联网金融类存在业务逻辑问题的企业平台 代码质量评估:对代码的结构、规范性、可读性、可维护性等进行评估,确保代码质量符合行业标准和企业要求。代码审查价格

人工审查是代码审计的重要环节,由专业的安全审计人员对代码进行逐行检查。天津第三方代码审计测试哪家好

国家工控安全质检中心西南实验室(哨兵科技),代码审计服务由精通安全漏洞原理、安全测试和软件开发等专业技术能力的安全工程师,在客户授权范围内,使用专业自动化工具结合人工代码分析的方式对应用程序源代码进行检查,发现安全缺陷,并提供相应的补救建议的专业化服务项目。哨兵科技具备CNAS、CMA双测评资质,可为各大企事业单位提供专业代码审计服务。采用分析工具和专业人工审查,对系统源代码和软件架构的安全性、编码规范度、可靠性进行更大范围的安全检查,发现这些源代码缺陷引发的安全漏洞,并提供代码修订措施和建议。天津第三方代码审计测试哪家好

国家工控安全质检中心西南实验室(哨兵科技)已获得国家工业信息安全测试评估机构(三级)、国家CICSVD技术支持组成员单位能力认定,连续两届被评为成都市工业信息安全应急服务支撑单位,2021年被评为成都市网络信息安全产业影响力T0P30企业、2021年被认定为国家高新技术企业、四川天府新区质量提升示范企业,现拥有多项软著专、利以及60余个事件型漏洞、6个通用型漏间的收录;并取得了CMA、CNAS、CCRC风险评估、IS027001等多项资质,通过了IS09001、45001、14001三体系质量认证。根据客户需求出具公正客观的第三方测试报告,可用于项目申报、成果技术鉴定、双软认证、课题测试报告、...

- 成都静态代码分析测试 2026-01-09

- 南昌第三方代码审计安全检测费用 2026-01-09

- 西安第三方代码审计检测公司哪家好 2026-01-09

- 静态代码分析价格 2026-01-09

- 四川代码审计安全测试多少钱 2026-01-09

- 四川第三方代码审计安全评测多少钱 2026-01-08

- 无锡代码审计检测多少钱 2026-01-08

- 上海第三方代码审计安全测试哪家好 2026-01-08

- 无锡代码审计测试报告 2026-01-08

- 长沙代码审计评测机构 2026-01-08

- 济南代码审计 2026-01-07

- 沈阳第三方代码审计安全测试机构 2026-01-07

- 成都静态代码分析 2026-01-07

- 杭州代码审计安全测试服务哪家好 2026-01-06

- 代码审查机构 2026-01-06

- 乌鲁木齐第三方代码审计安全评测哪家好 2026-01-06

- 四川代码审计安全测试多少钱 01-09

- 四川第三方代码审计安全评测多少钱 01-08

- 无锡代码审计检测多少钱 01-08

- 上海第三方代码审计安全测试哪家好 01-08

- 无锡代码审计测试报告 01-08

- 长沙代码审计评测机构 01-08

- 源代码审计报告费用 01-08

- 武汉第三方代码审计测试价格 01-07

- 南昌第三方代码审计评测服务 01-07

- 系统源代码审查机构 01-07