-

杭州金融企业网络安全测评

保护系统安全。:保护系统安全,是指从整体电子商务系统或网络支付系统的角度进行安全防护,它与网络系统硬件平台、操作系统、各种应用软件等互相关联。涉及网络支付结算的系统安全包含下述一些措施:(1)在安装的软件中,如浏览器软件、电子钱包软件、支付网关软件等,检查和确...

16

2025/11 -

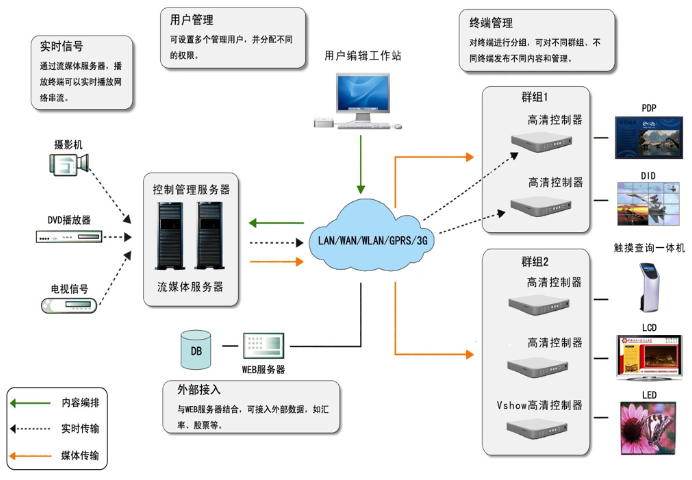

场馆智能化弱电系统集成平台

通讯设备(ICS),本工程设有电话、有线广播、电视系统、公共显示和信息查询装置多种通讯设备。(1)电话系统采用市话直通方式,用户可以根据需要申请保密电话、传真、国内或国际长途电话等。也可接入英特网,开展电子邮件、语音传呼、网上教育、网上购物、医疗服务等。每户住...

15

2025/11 -

济南医院智能化弱电系统集成

电子弱电智能化系统集成作为构建未来智能生活的重要技术手段,正在不断地发展和创新。它为我们带来了更加便捷、高效、安全和舒适的生活和工作环境,同时也为各个行业的发展带来了新的机遇和挑战。在未来,我们相信电子弱电智能化系统集成将在更多的领域得到普遍应用,为人类创造更...

14

2025/11 -

长沙学校模块化机房施工方案

模块化机房(一体化模块化产品)含有机柜、配电柜、UPS、精密空调、动环监控系统、冷通道、电池柜等,由这些产品组成一个封闭空间。每个产品可以看成一个模块,就像搭积木一样组合起来就成了一个模块化机房,你可以根据自己的需求增添产品。模块化机房使用的设备也是经过精心设...

13

2025/11 -

长沙双排模块化机房设备清单

尽管如此,随着技术的不断进步和市场的日益成熟,模块化机房的优势将更加明显,其在数据中心建设中的应用也将越来越普遍。未来,我们可以预见,模块化机房将在智能化、绿色化、自动化等方面取得更多突破,为信息技术的发展提供更加强大的支撑。模块化机房的分类和特点展现了其在现...

12

2025/11 -

西安临床数据存储备份方法有哪些

服务器的数据备份可以根据需要人工定时备份,也可以借助备份软件进行数据库、文件和操作系统的备份。目前,实时备份软件的种类有很多,随着技术的发展,CDP容灾备份软件又比实时备份软件高出一筹,例如:备特佳,在实时备份的基础上,还有数据库的任意时间回退功能,还能支持应...

11

2025/11 -

杭州屏蔽模块化机房哪家好

本文将为您详细介绍什么是模块化机房以及其特点和应用场景。什么是模块化机房:模块化机房是一种基于模块化设计思想的数据中心架构形式。模块化机房通常是由若干个模块组成的,每个模块都是一个单独的完整空间,包括自身的能源供应、制冷系统、通风系统和网络接线等。当数据中心的...

10

2025/11 -

西安ups模块化机房造价

模块化机房的优点:利于散热:由于采用了标准的接口及统一的布线规范来控制信号传输路径及信号的强弱分配方式(如电源线路由强电到弱电的走线方法),所以其散热效果明显优于传统的数据中心方案。利于扩展当一个的数据中心的规模达到一定程度后就需要增加新的业务节点或扩充容量的...

09

2025/11 -

西宁建筑智能化弱电系统集成

弱电智能化工程建设对现代建筑智能化转型的深远影响:弱电智能化工程建设对现代建筑智能化转型具有深远影响。它不仅可以提高建筑的智能化水平,还可以促进建筑行业的可持续发展。以下是弱电智能化工程建设对现代建筑智能化转型的主要影响:推动建筑行业技术创新:弱电智能化工程建...

08

2025/11 -

沈阳事业单位网络安全架构

产品特点:特点:·按照信息资产管理模型和安全标准设计,WinShield以信息安全等级保护为指导思想,从信息资产的保护级别和安全威胁大小的角度对信息资产进行分类安全管理。·功能全方面,覆盖内网管理的各个领域,WinShield把终端管理、网络管理、安全审计、内...

07

2025/11 -

天津学校网络安全技术

机器智能的发展也将对网络安全产生复杂影响。据知识理论家、未来学派学者布鲁斯·拉杜克说:“知识创造是一个可由人重复的过程,也是完全可由机器或在人机互动系统中重复的过程。”人工知识创造将迎来“奇点”,而非人工智能,或人工基本智能(或者技术进步本身)。人工智能已经可...

06

2025/11 -

福州加密系统网络安全认证

一次成功的攻击分为哪些步骤?隐藏IP-踩点扫描-获得系统或管理员权限-种植后门-在网络中隐身。SQL注入漏洞的原理是什么?利用恶意SQL语句(WEB缺少对SQL语句的鉴别)实现对后台数据库的攻击行为。漏洞扫描存在的问题及如何解决?系统配置规则库问题存在局限性:...

05

2025/11

新闻中心